Почему злоумышленники переходят от фишинга по электронной почте к другим методам

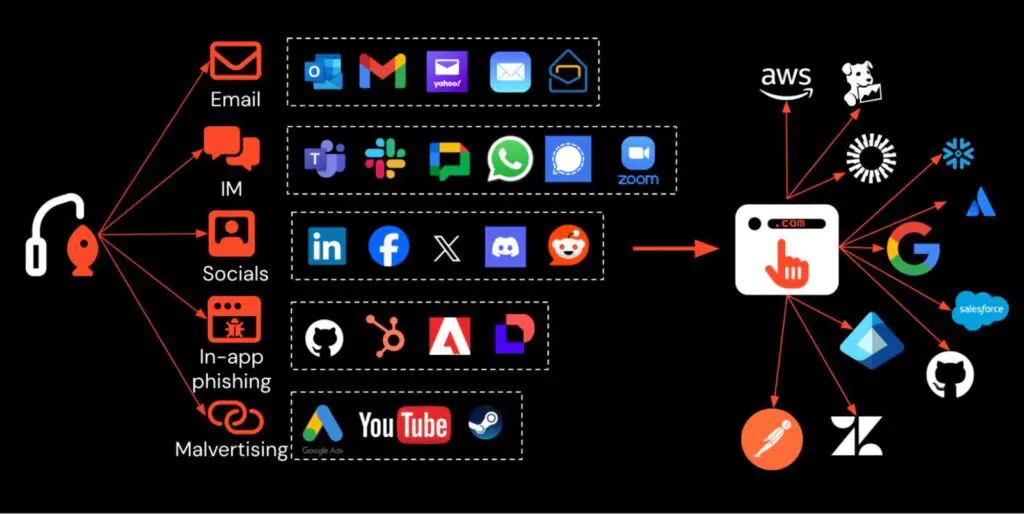

Злоумышленники всё чаще рассылают фишинговые ссылки не по электронной почте, а через социальные сети, мессенджеры и вредоносную рекламу в поисковых системах. В этой статье мы рассмотрим, почему фишинговые атаки всё чаще проводятся не только по электронной почте и что это значит для специалистов по безопасности.

Фишинг вышел за пределы почтовых ящиков

Из-за изменений в методах работы сотрудники стали как никогда уязвимы для внешних злоумышленников. Когда-то электронная почта была основным каналом связи с внешним миром, а работа выполнялась локально — на вашем устройстве и в изолированной сетевой среде. Поэтому электронная почта и конечные устройства были наиболее приоритетными с точки зрения безопасности.

Но теперь, когда современная работа осуществляется через сеть децентрализованных интернет-приложений и с использованием более разнообразных каналов связи, помимо электронной почты, пользователям стало сложнее избегать вредоносного контента.

Злоумышленники могут рассылать ссылки через мессенджеры, социальные сети, SMS, вредоносную рекламу, а также использовать встроенные в приложения функции обмена сообщениями и отправлять электронные письма напрямую из SaaS-сервисов, чтобы обойти проверку электронной почты. Кроме того, на каждом предприятии есть сотни приложений с разным уровнем защиты учётных записей.

Фишинг теперь распространяется не только по электронной почте, но и по другим каналам, нацеленным на широкий спектр облачных и SaaS-приложений.

Почему я больше об этом не слышу?

О фишинговых атаках, не связанных с электронной почтой, обычно не сообщается. Этого и следовало ожидать, поскольку большая часть данных об атаках фишинговых программ поступает от поставщиков средств защиты электронной почты.

Если фишинговые атаки обходят уровень электронной почты, то большинству организаций остаётся полагаться на сообщения пользователей об атаках. Некоторые организации могут использовать веб-прокси, но современные фишинговые наборы всё чаще обходят и их, используя различные методы маскировки и уклонения от обнаружения.

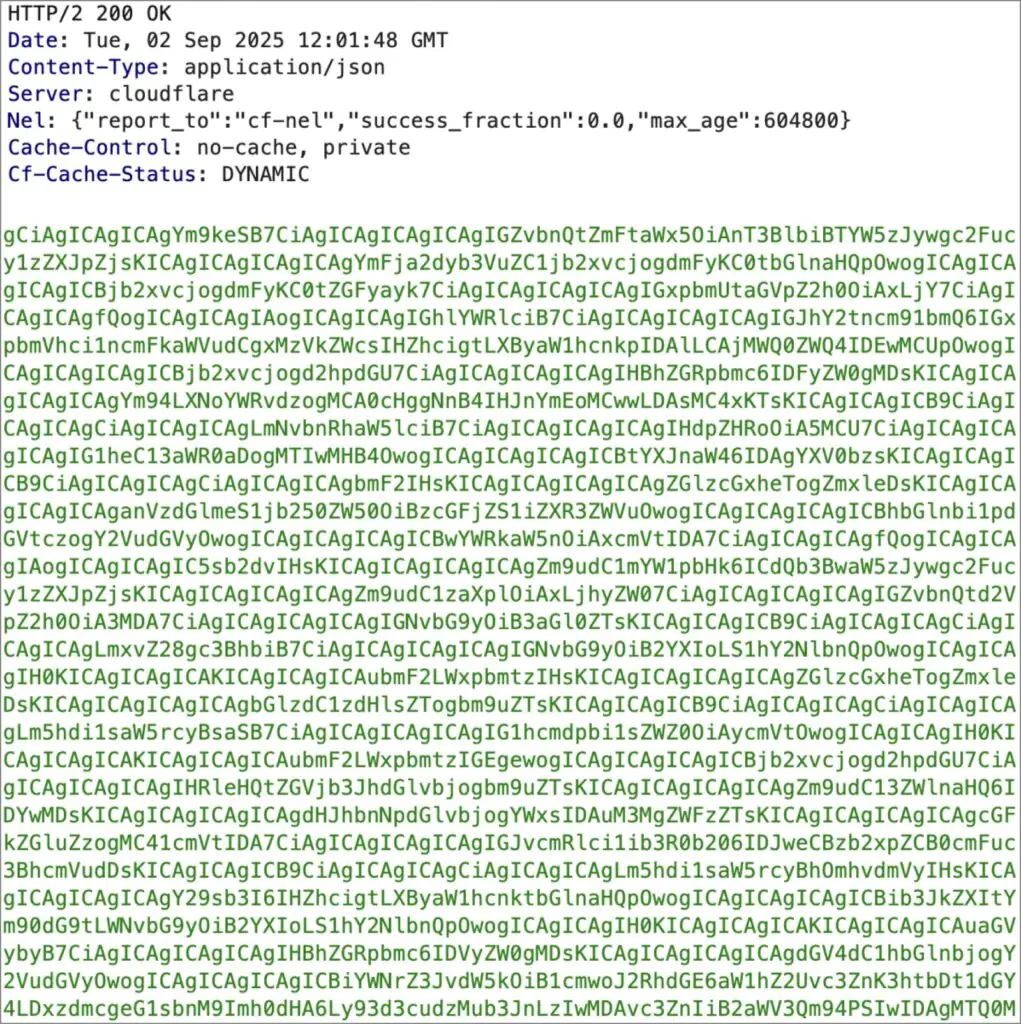

Самая ценная информация для специалистов по безопасности сегодня — это веб-страница, которая загружается по сетевому трафику. Как выглядит тело HTML-документа? Что пользователь, скорее всего, видит на странице? Чтобы это выяснить, нужно собрать воедино и реконструировать действия браузера на основе сетевых данных. За исключением очень простых веб-сайтов, это происходит с помощью JavaScript на стороне клиента.

Это достаточно сложно при анализе типичного SaaS-приложения. Но последнее поколение полностью настраиваемых фишинговых наборов Attacker-in-the-Middle (AitM) делает всё возможное, чтобы усложнить эту задачу, используя такие методы, как обфускация DOM, обфускация страниц и обфускация кода, так что на сетевом уровне вы видите лишь искажённый, обфусцированный беспорядочный JS-код.

Таким образом, фишинг без использования электронной почты в большинстве случаев остается незамеченным техническими средствами контроля. И даже если пользователь заметил его и сообщил об этом, что вы можете с этим сделать?

Возьмём фишинг в социальных сетях. Вы не можете увидеть, какие ещё аккаунты были взломаны или пострадали в вашей пользовательской базе. В отличие от электронной почты, нет возможности отозвать или поместить в карантин одно и то же сообщение, отправленное нескольким пользователям. Вы не можете изменить правила или заблокировать отправителей. Вы можете сообщить об аккаунте, и, возможно, что-то произойдёт, когда владелец сайта займётся этим, но к тому времени злоумышленник, скорее всего, уже получил желаемое и двинулся дальше.

Большинство организаций просто блокируют соответствующие URL-адреса. Но это не помогает, когда злоумышленники быстро меняют свои фишинговые домены: к тому времени, как вы заблокируете один сайт, его место уже займут три других.

Но разве это не просто личные аккаунты?

Современные фишинговые атаки стирают грань между корпоративным и личным. Дело в том, что ваши сотрудники регулярно заходят в личные мессенджеры и приложения социальных сетей со своих корпоративных устройств.

Пользователи заходят в такие приложения, как LinkedIn, X, WhatsApp, Signal, и даже на такие форумы, как Reddit, со своих рабочих ноутбуков и/или мобильных устройств. А поскольку вредоносные ссылки можно найти в поисковых системах (так называемая вредоносная реклама), они могут наткнуться на них даже при обычном просмотре веб-страниц.

Вкратце: любая возможность связаться с вашими пользователями за пределами вашей организации представляет собой потенциальную угрозу фишинга. На самом деле в большинстве таких случаев люди ожидают, что с ними свяжутся незнакомые им люди.

Также существует миф о том, что на этих платформах невозможно настроить таргетинг, что они каким-то образом более случайны и поэтому менее опасны. Например, злоумышленникам проще всего массово создавать аккаунты в социальных сетях или захватывать их.

Согласно последним данным Verizon DBIR, более 60 % учётных данных, обнаруженных в журналах сбора информации, были получены с сайтов социальных сетей. Кроме того, они, скорее всего, используют однофакторную аутентификацию. Если злоумышленник может завладеть одной учётной записью и использовать её для надёжного взаимодействия с одним из ваших сотрудников, вероятность успеха будет гораздо выше, чем при обычной рассылке нежелательных писем.

Вредоносная реклама также может быть таргетированной. Например, Google Ads может показывать рекламу пользователям из определенных географических регионов, пользователям с определенными доменами электронной почты или пользователям с определенными типами устройств (например, настольных компьютеров, мобильных устройств и т. д.).

Если вы знаете, где находится ваша целевая организация, вы можете настроить рекламу с учетом этого местоположения. Фишинговые сайты также часто используют параметры условной загрузки, чтобы вредоносная нагрузка отображалась только при определенных условиях — например, только если посетитель перешел по ссылке из определенного письма или если он находится в определенной организации, использует определенный браузер, находится в определенном диапазоне IP-адресов и т. д.

И даже если злоумышленнику удастся получить доступ к вашему сотруднику только через его личное устройство, это всё равно может привести к компрометации корпоративной учётной записи. Просто взгляните на взлом Okta в 2023 году, когда злоумышленник воспользовался тем, что сотрудник Okta вошёл в личный профиль Google со своего рабочего устройства.

Это означало, что все учётные данные, сохранённые в их браузере, синхронизировались с их личным устройством, включая учётную запись службы поддержки клиентов, которая предоставляла доступ к 134 клиентам. Когда их личное устройство было взломано, вместе с ним были скомпрометированы и все их рабочие учётные данные.

Таким образом, фишинг, не связанный с электронной почтой, может привести к проведению целевых фишинговых кампаний. В любом случае злоумышленнику будет проще организовать такие кампании, не связанные с электронной почтой, чем проделать необходимую работу по созданию и укреплению репутации отправителя электронных писем!

Пример из практики: целевой фишинг в LinkedIn

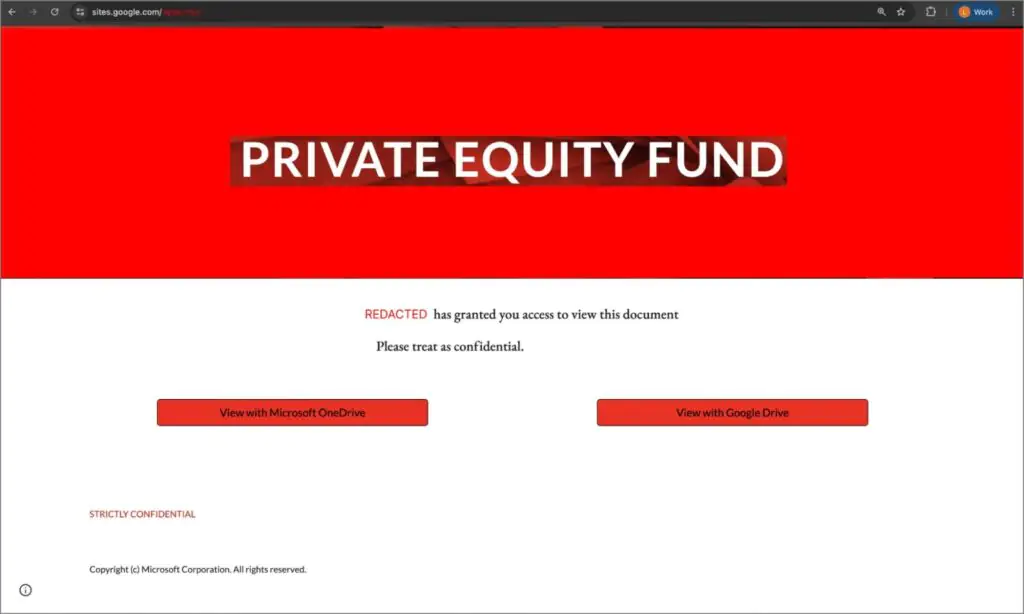

Недавно злоумышленники провели целевую фишинговую кампанию в LinkedIn, нацеленную на руководителей технологических компаний. Жертвам было отправлено прямое сообщение в LinkedIn от другого руководителя с предложением о фиктивных инвестициях. Аккаунт отправителя был взломан и использовался для обращения к важным целям.

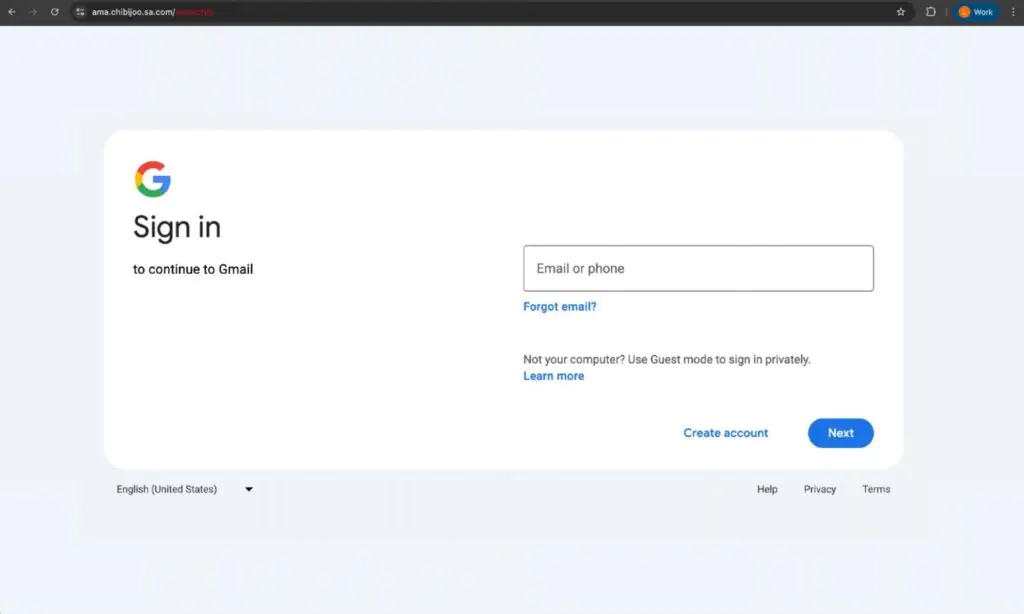

Атака привела жертву через цепочку пользовательских страниц, размещённых на законных сайтах (хорошо известный метод уклонения от обнаружения), таких как Google Sites, Google Search и Microsoft Dynamics, к фишинговой странице Attacker-in-the-Middle, имитирующей Google Workspace, а затем к фишинговой странице AitM, крадущей сеансы.

Пример из практики: вредоносная реклама в Google Поиске

Компания столкнулась с таргетированной рекламой Google, которая выглядела очень убедительно и располагалась над обычной рекламой. Это было сделано с учётом того, что многие пользователи ищут страницы для входа, а не переходят на сайт по ссылке.

В этом случае злоумышленник использовал арендуемый поддомен (us[.]com), чтобы ссылка выглядела вполне легитимной, а в реальном URL были внесены лишь незначительные изменения, которые легко не заметить.

Вместо реального входа в систему ссылка перенаправляла жертву на страницу AITM для кражи сеанса.

Позже выяснилось, что это было связано с кампанией Scattered Spider.

Что злоумышленник может сделать с помощью взломанной учётной записи?

Когда речь идёт о современном фишинге, важно видеть картину в целом.

Большинство фишинговых атак нацелены на основные корпоративные облачные платформы, такие как Microsoft и Google, или на специализированных поставщиков услуг идентификации, таких как Okta. Взлом одной из этих учётных записей не только даёт доступ к основным приложениям и данным в соответствующем приложении, но и позволяет злоумышленнику использовать единый вход для входа в любое подключённое приложение, в котором сотрудник авторизуется с помощью своей учётной записи.

Это даёт злоумышленнику доступ практически ко всем основным бизнес-функциям и наборам данных в вашей организации. С этого момента гораздо проще атаковать других пользователей этих внутренних приложений — с помощью внутренних мессенджеров, таких как Slack или Teams, или таких методов, как SAMLjacking, которые превращают приложение в «водопой» для других пользователей, пытающихся войти в систему.

Взлом одного аккаунта может быстро перерасти в многомиллионную утечку данных в масштабах всего бизнеса.

Что могут сделать организации для борьбы с фишингом, не связанным с электронной почтой?

Очевидно, что традиционные средства защиты от фишинга не поспевают за инновациями в этой сфере.

Чтобы противостоять современным фишинговым атакам, организациям необходимо решение, которое выявляет и блокирует фишинг во всех приложениях и каналах доставки.

Push Security не распознаёт уловки с перенаправлением и не полагается на устаревшие данные о доменах. Неважно, какой канал доставки или методы маскировки используются. Push обнаруживает и блокирует атаки, выявляя их в режиме реального времени, когда пользователь загружает страницу и взаимодействует с ней в своём веб-браузере.

Браузерная платформа безопасности Push обеспечивает комплексное обнаружение атак на идентификационные данные и реагирование на них с помощью таких методов, как фишинг AiTM, подбор учетных данных, ClickFixing, вредоносные расширения браузера и перехват сеанса с использованием украденных токенов сеанса.

Редактор: AndreyEx