Новый червь «IndonesianFoods (Индонезийская кухня)» заполонил npm 100 000 пакетов

Самораспространяющийся пакет, опубликованный на npm, засоряет реестр, создавая новые пакеты каждые семь секунд и накапливая большие объёмы мусора.

По данным Sonatype, червь, получивший название «IndonesianFoods» из-за характерной схемы именования пакетов, в которой используются случайные индонезийские имена и названия продуктов питания, опубликовал более 100 000 пакетов, и их количество растёт в геометрической прогрессии.

Хотя в пакетах нет вредоносных компонентов для разработчиков (например, для кражи данных или бэкдоринга хостов), ситуация может измениться после обновления, которое добавит опасную полезную нагрузку.

Уровень автоматизации и масштабность атаки создают потенциальную угрозу для всей цепочки поставок.

Исследователь в области безопасности Пол Маккарти, который первым сообщил об этой спам-кампании, создал страницу для отслеживания нарушителей среди издателей npm и количества пакетов, которые они выпустили на платформе.

Sonatype сообщает, что те же злоумышленники предприняли ещё одну попытку 10 сентября с использованием пакета под названием «fajar-donat9-breki». Хотя этот пакет содержал ту же логику репликации, он не получил широкого распространения.

«Эта атака вывела из строя несколько систем безопасности, продемонстрировав беспрецедентный масштаб», — сообщил главный исследователь в области безопасности компании Sonatype Гаррет Калпузос.

«Amazon Inspector помечает эти пакеты предупреждениями OSV, что приводит к массовой рассылке отчётов об уязвимостях. Только в базе данных Sonatype за один день появилось 72 000 новых предупреждений».

Исследователь отметил, что цель атаки IndonesianFoods, по-видимому, не в том, чтобы проникнуть в компьютеры разработчиков, а в том, чтобы создать нагрузку на экосистему и нарушить работу крупнейшей в мире цепочки поставок программного обеспечения.

«Мотивация неясна, но последствия поразительны», — отметил Калпузос.

В отчёте Endor Labs о кампании IndonesianFoods упоминается, что некоторые пакеты, по-видимому, злоупотребляют протоколом TEA — системой блокчейна, которая вознаграждает разработчиков OSS токенами TEA. Пакеты содержат файлы tea.yaml со списком учётных записей TEA и адресами кошельков.

Опубликовав тысячи взаимосвязанных пакетов, злоумышленники завысили показатели воздействия, чтобы заработать больше токенов. Это указывает на то, что атака была совершена с финансовой целью.

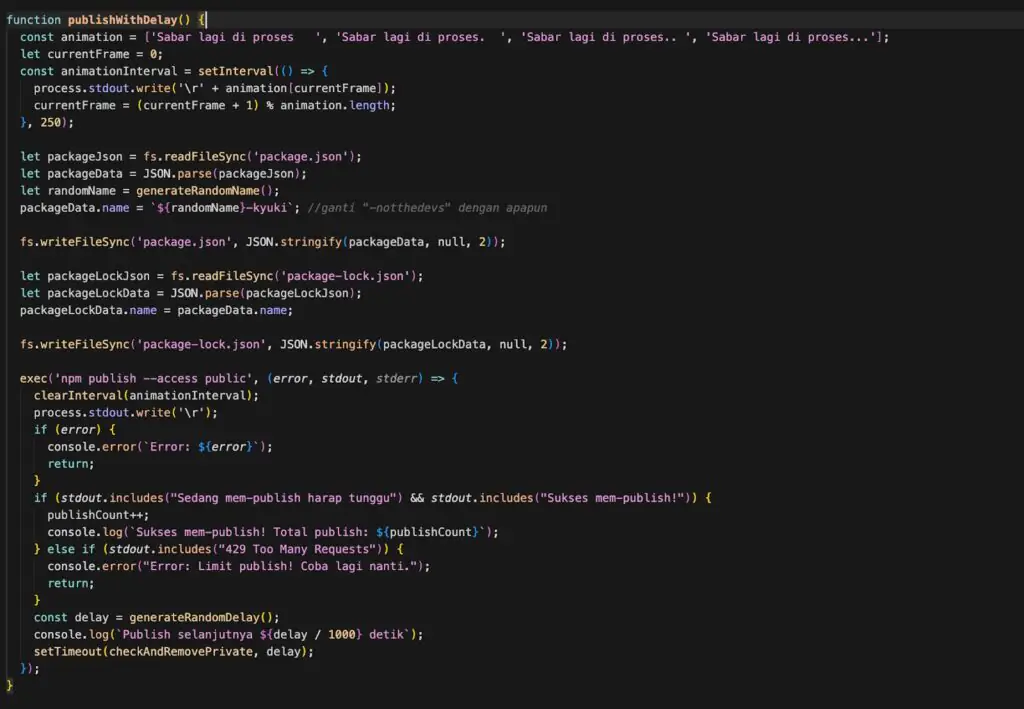

Функция автоматической публикации

Источник: Endor Labs

Кроме того, Endor Labs сообщает, что рассылка спама началась ещё два года назад: в 2023 году было добавлено 43 000 пакетов, в 2024 году была внедрена монетизация с помощью транзакционных электронных писем, а в 2025 году появилась петля репликации, похожая на червя.

Кампания IndonesianFoods проводится на фоне нескольких аналогичных атак на цепочки поставок в экосистемах с открытым исходным кодом, основанных на автоматизации, в том числе атаки GlassWorm на OpenVSX, червя Shai-Hulud, использующего распространение путаницы зависимостей, и перехвата широко используемых пакетов таких как chalk и debug.

По отдельности эти инциденты причинили незначительный ущерб, но они указывают на новую тенденцию: злоумышленники всё чаще используют автоматизацию и масштабирование для перегрузки экосистем с открытым исходным кодом.

Компания Sonatype также предупредила, что эти простые, но эффективные операции создают идеальные условия для внедрения более серьёзного вредоносного ПО в экосистемы с открытым исходным кодом.

Поскольку атака продолжается, разработчикам программного обеспечения рекомендуется блокировать доступ к версиям зависимостей, отслеживать аномалии в процессе публикации и внедрять строгие правила проверки цифровых подписей.

Редактор: AndreyEx