Новое шпионское ПО LandFall использовало уязвимость нулевого дня в Samsung через сообщения WhatsApp

Злоумышленник воспользовался уязвимостью нулевого дня в библиотеке обработки изображений Android от Samsung, чтобы внедрить ранее неизвестное шпионское ПО под названием LandFall с помощью вредоносных изображений, отправленных через WhatsApp.

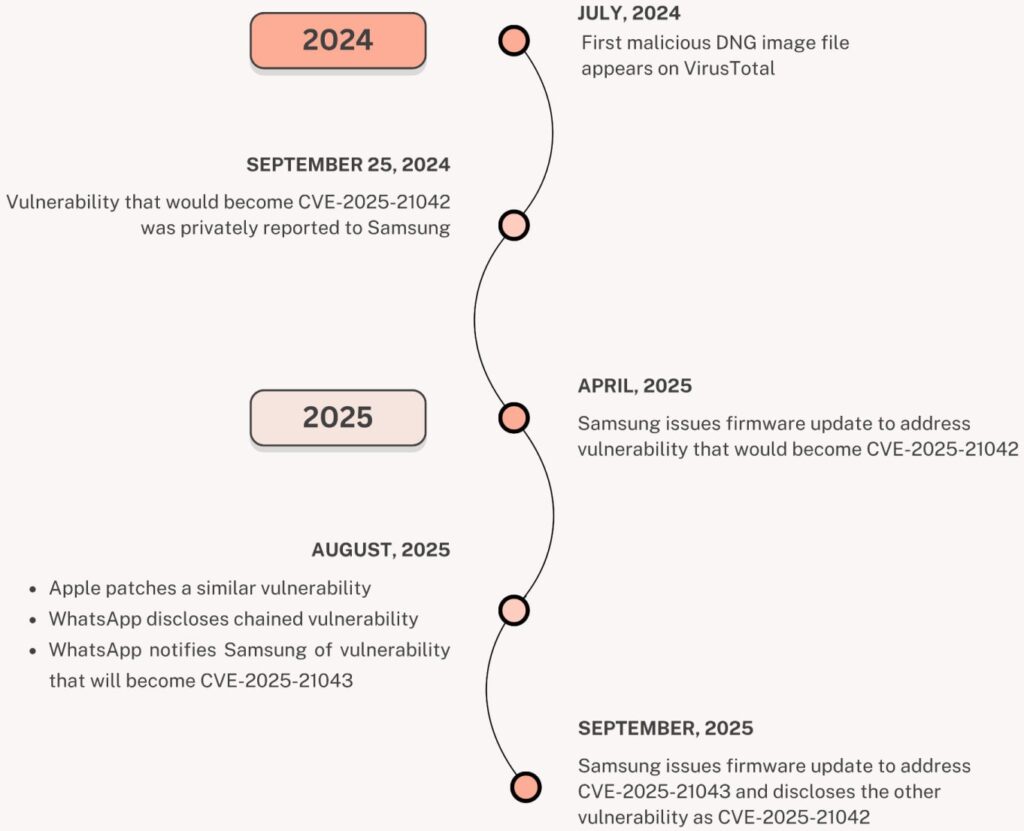

Проблема с безопасностью была устранена в апреле этого года, но исследователи обнаружили доказательства того, что операция LandFall проводилась как минимум с июля 2024 года и была нацелена на некоторых пользователей Samsung Galaxy на Ближнем Востоке.

Уязвимость нулевого дня, обозначенная как CVE-2025-21042, представляет собой запись за пределы допустимого диапазона в libimagecodec.quram.so и имеет критический уровень опасности. Удаленный злоумышленник, успешно воспользовавшийся этой уязвимостью, может выполнить произвольный код на целевом устройстве.

По мнению исследователей из подразделения 42 компании Palo Alto Networks, шпионское ПО LandFall, скорее всего, представляет собой коммерческую систему наблюдения, используемую для целенаправленных вторжений.

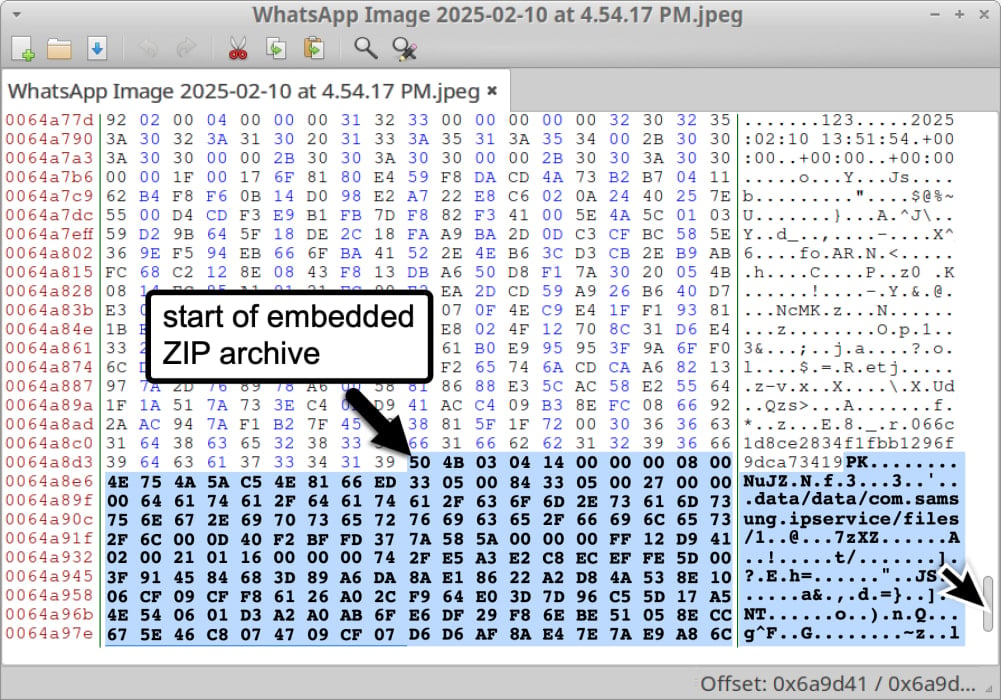

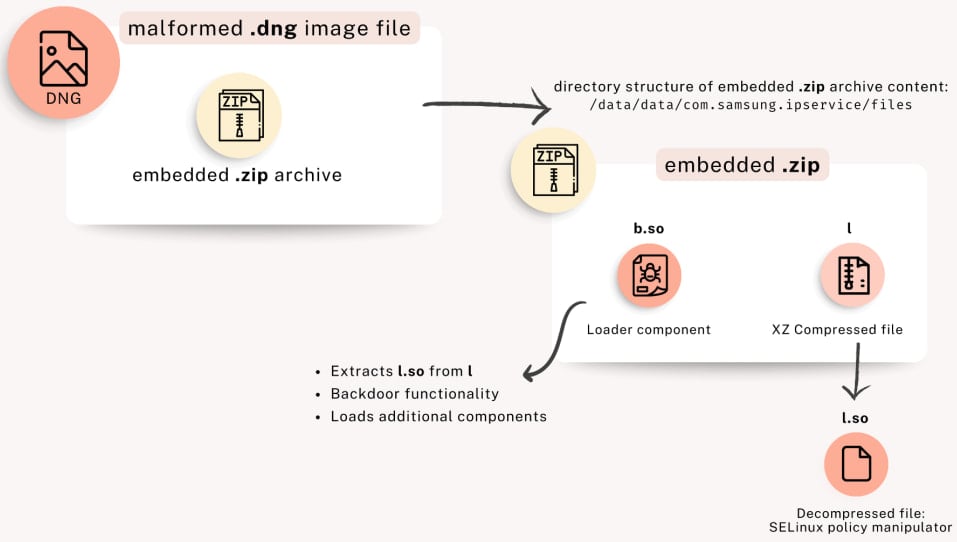

Атаки начинаются с доставки поврежденного необработанного изображения в формате .DNG с архивом .ZIP, прикрепленным в конце файла.

Встроенный ZIP-файл в файле изображения

Источник: Unit 42

Исследователи Unit 42 извлекли и изучили образцы, которые были отправлены на платформу сканирования VirusTotal начиная с 23 июля 2024 года. Судя по используемым именам файлов, каналом доставки был WhatsApp.

С технической точки зрения DNG содержат два основных компонента: загрузчик (b.so), который может извлекать и загружать дополнительные модули, и манипулятор политики SELinux (l.so), который изменяет настройки безопасности на устройстве, чтобы повысить уровень доступа и обеспечить постоянство.

Блок — схема выхода на берег

Источник: Unit 42

По словам исследователей, LandFall может снимать отпечатки пальцев с устройств на основе аппаратных средств и идентификаторов SIM-карт (IMEI, IMSI, номера SIM-карты, учетной записи пользователя, Bluetooth, служб определения местоположения или списка установленных приложений).

Однако были обнаружены дополнительные возможности, такие как запуск модулей, обеспечение постоянной активности, обход обнаружения и защита от обхода. Среди функций шпионажа вредоносного ПО можно выделить следующие:

- запись с микрофона

- запись разговора

- отслеживание местоположения

- доступ к фотографиям, контактам, SMS, журналам вызовов и файлам

- доступ к истории просмотров

Согласно анализу Unit 42, шпионское ПО нацелено на устройства серий Galaxy S22, S23 и S24, а также на Z Fold 4 и Z Flip 4, то есть на широкий спектр последних флагманских моделей Samsung, за исключением последних устройств серии S25.

Стоит отметить, что LandFall и использование им изображений в формате DNG — это ещё один пример более масштабной эксплуатации, которую в последнее время демонстрируют коммерческие шпионские программы.

В прошлом уже были случаи эксплуатации уязвимостей, связанных с форматом DNG для Apple iOS, с CVE-2025-43300, а также для WhatsApp, с CVE-2025-55177.

Недавно компания Samsung устранила CVE-2025-21043, которая также затрагивает libimagecodec.quram.so, после того как исследователи в области безопасности WhatsApp обнаружили её и сообщили о ней.

Хронология использования уязвимости в обработке DMG

Источник: Unit 42

Неясная атрибуция

Данные из образцов VirusTotal, которые изучили исследователи, указывают на потенциальные цели в Ираке, Иране, Турции и Марокко.

Подразделение 42 смогло идентифицировать и связать с кампанией LandFall шесть серверов управления и контроля (C2). Некоторые из них были отмечены турецким CERT как потенциально вредоносные.

Регистрация доменов C2 и структура инфраструктуры имеют много общего с тем, что наблюдается в операциях Stealth Falcon, проводимых в Объединенных Арабских Эмиратах.

Ещё одним подсказчиком является название «Bridge Head» для компонента погрузчика. Такое название часто встречается в продуктах NSO Group, Variston, Cytrox и Quadream.

Однако не удалось с уверенностью установить связь между LandFall и какими-либо известными группами злоумышленников или поставщиками шпионского ПО.

Чтобы защититься от шпионских атак, своевременно устанавливайте обновления безопасности для своей мобильной ОС и приложений, отключите автоматическую загрузку медиафайлов в мессенджерах и рассмотрите возможность активации «Расширенной защиты» на Android и «Режима блокировки» на iOS.

Редактор: AndreyEx