Набор инструментов DKnife для Linux перехватывает трафик маршрутизатора для шпионажа и распространения вредоносного ПО

С 2019 года для перехвата трафика на уровне периферийных устройств и распространения вредоносного ПО в рамках шпионских кампаний используется недавно обнаруженный инструментарий под названием DKnife.

Платформа служит для мониторинга трафика и действий в рамках концепции «злодей в середине» (AitM). Она предназначена для перехвата и манипулирования трафиком, предназначенным для конечных устройств (компьютеров, мобильных устройств, устройств интернета вещей) в сети.

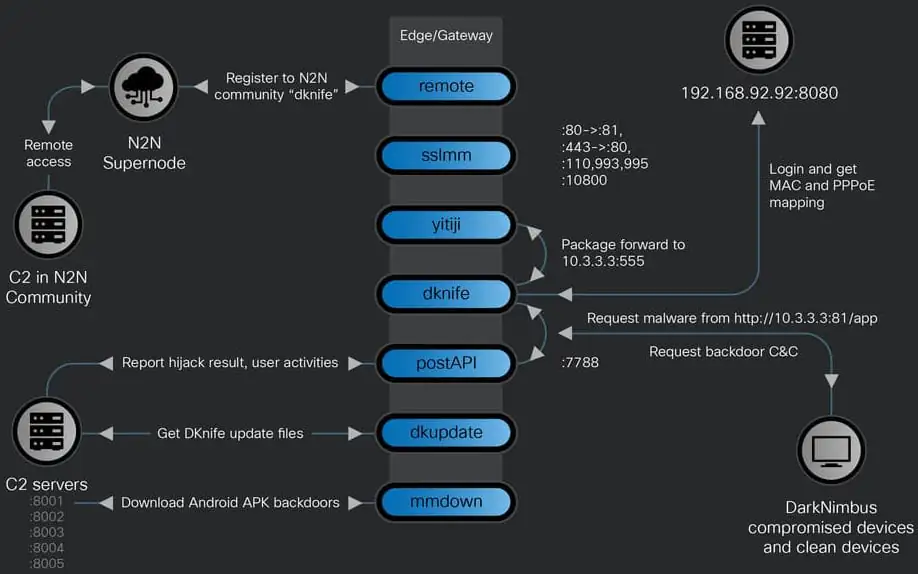

По словам исследователей из Cisco Talos, DKnife — это фреймворк ELF, состоящий из семи компонентов на базе Linux, предназначенных для глубокой проверки пакетов (DPI), манипулирования трафиком, сбора учетных данных и доставки вредоносного ПО.

Вредоносная программа содержит артефакты на упрощённом китайском языке в названиях компонентов и комментариях к коду и явно нацелена на китайские сервисы, такие как почтовые сервисы, мобильные приложения, медиадомены и пользователей WeChat.

Исследователи Talos с высокой долей вероятности считают, что оператор DKnife связан с Китаем.

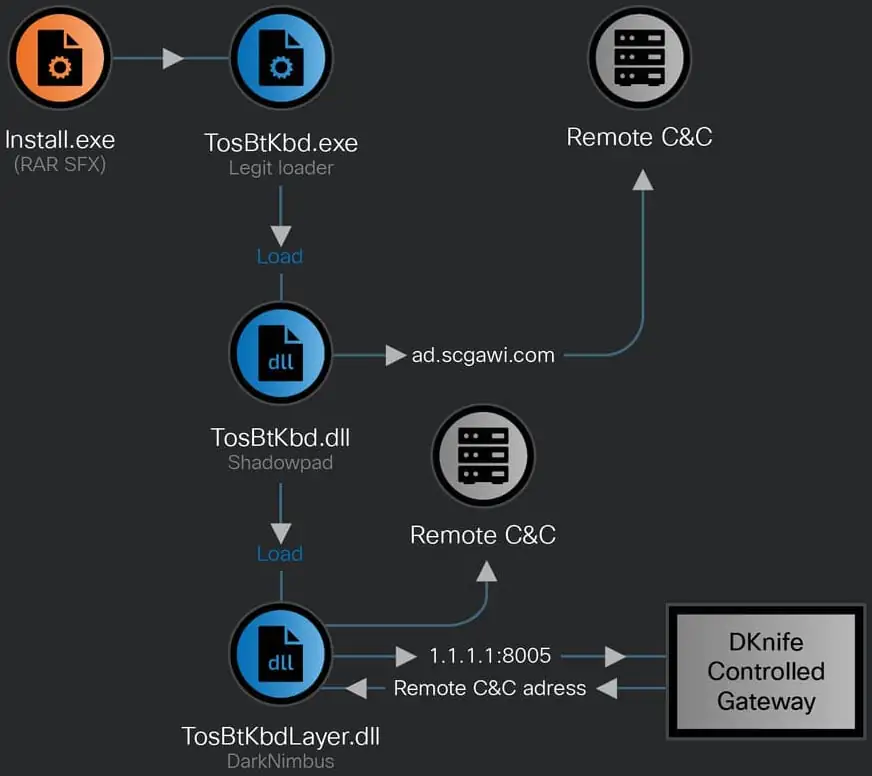

Исследователи не смогли установить, каким образом было взломано сетевое оборудование, но выяснили, что DKnife доставляет бэкдоры ShadowPad и DarkNimbus и взаимодействует с ними. Оба бэкдора связаны с китайскими киберпреступниками.

DKnife состоит из семи модулей, каждый из которых отвечает за определенные действия, связанные с общением с командными серверами, ретрансляцией или изменением трафика, а также сокрытием источника вредоносного трафика:

- dknife.bin — отвечает за проверку пакетов и логику атаки, а также сообщает о состоянии атаки, действиях пользователей и отправляет собранные данные

- postapi.bin — компонент ретрансляции между серверами DKnife.bin и C2

- sslmm.bin — пользовательский обратный прокси-сервер, производный от HAProxy

- yitiji.bin — создает виртуальный интерфейс Ethernet (TAP) на маршрутизаторе и подключает его к локальной сети для маршрутизации трафика злоумышленника.

- remote.bin — одноранговый VPN-клиент, использующий программное обеспечение n2n VPN

- mmdown.bin — загрузчик вредоносных программ и программа обновления APK-файлов Android

- dkupdate.bin — загрузка, развертывание и обновление компонента DKnife

«Ключевые возможности [DKnife] включают в себя предоставление обновлений для бэкдоров, перехват DNS, перехват обновлений приложений для Android и бинарных загрузок, установку бэкдоров ShadowPad и DarkNimbus, выборочное нарушение работы продуктов для обеспечения безопасности и передачу пользовательских данных на удаленные серверы C2», — сообщили исследователи в отчете на этой неделе.

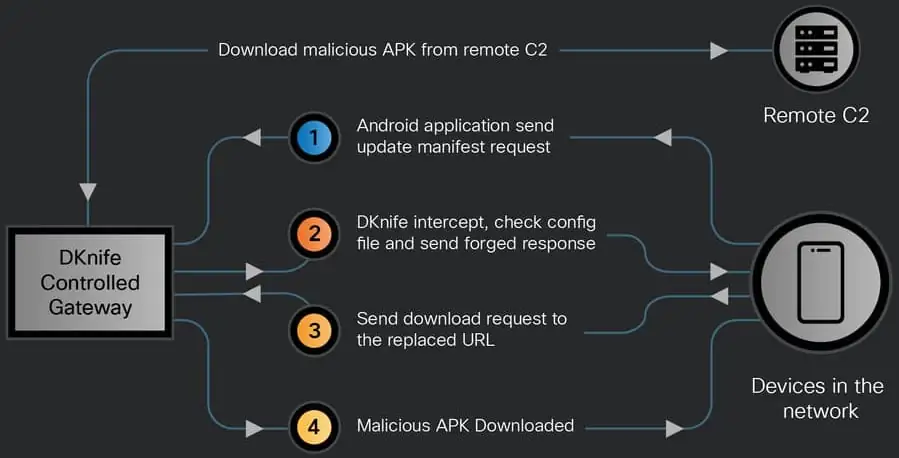

После установки DKnife использует свой компонент yitiji.bin для создания мостового интерфейса TAP (виртуального сетевого устройства) на маршрутизаторе с частным IP-адресом 10.3.3.3. Это позволяет злоумышленнику перехватывать и изменять сетевые пакеты при их передаче на целевой хост.

Таким образом, DKnife можно использовать для доставки вредоносных APK-файлов на мобильные устройства или в системы Windows в сети.

Исследователи из Cisco заметили, что DKnife использует бэкдор ShadowPad для Windows, подписанный сертификатом китайской компании. За этим последовало развертывание бэкдора DarkNimbus. На устройства Android бэкдор устанавливается непосредственно DKnife.

Исследователи также обнаружили, что в той же инфраструктуре, связанной с деятельностью фреймворка DKnife, размещался бэкдор WizardNet, который, по данным исследователей ESET, ранее был связан с фреймворком Spellbinder AitM.

Помимо доставки полезной нагрузки, DKnife также способен:

- Перехват DNS

- перехват обновлений приложений для Android

- перехват двоичных файлов Windows

- сбор учетных данных с помощью расшифровки POP3/IMAP

- размещение фишинговых страниц

- срыв работы антивирусных программ

- мониторинг активности пользователей, в том числе использования мессенджеров (WeChat и Signal), приложений для просмотра карт, чтения новостей, совершения звонков, заказа такси и покупок

По данным Cisco Talos, активность в WeChat отслеживается более тщательно с помощью DKnife, который анализирует голосовые и видеозвонки, текстовые сообщения, отправленные и полученные изображения, а также прочитанные на платформе статьи.

События, связанные с действиями пользователя, сначала перенаправляются внутри системы между компонентами DKnife, а затем передаются через HTTP-запросы POST на определенные конечные точки командно-контрольного интерфейса (C2).

Поскольку DKnife устанавливается на шлюзовых устройствах и сообщает о событиях по мере прохождения пакетов, он позволяет отслеживать активность пользователей и собирать данные в режиме реального времени.

По словам исследователей, по состоянию на январь 2026 года серверы DKnife C2 все еще активны. Компания Cisco Talos опубликовала полный список индикаторов компрометации (IoC), связанных с этой активностью.

Редактор: AndreyEx

Важно: Данная статья носит информационный характер. Автор не несёт ответственности за возможные сбои или ошибки, возникшие при использовании описанного программного обеспечения.