Уровень канала данных действует как среда для связи между двумя напрямую подключенными хостами. На передающем фронте он бит за битом преобразует поток данных в сигналы и передает их на оборудование. Напротив, как приемник он принимает данные в форме электрических сигналов и преобразует их в идентифицируемый кадр.

MAC можно классифицировать как подуровень уровня канала передачи данных, который отвечает за физическую адресацию. MAC-адрес — это уникальный адрес сетевого адаптера, выделенный производителями для передачи данных на целевой хост. Если устройство имеет несколько сетевых адаптеров, например Ethernet, Wi-Fi, Bluetooth и т. д., Для каждого стандарта будут разные MAC-адреса.

В этой статье вы узнаете, как манипулируют этим подуровнем для выполнения атаки MAC-лавинной рассылки и как мы можем предотвратить эту атаку.

MAC (Media Access Control) Flooding — это кибератака, при которой злоумышленник заполняет сетевые коммутаторы поддельными MAC-адресами, чтобы поставить под угрозу их безопасность. Коммутатор не передает сетевые пакеты по всей сети и поддерживает целостность сети, разделяя данные и используя VLAN (виртуальная локальная сеть) .

Мотив атаки MAC Flooding заключается в краже данных из системы жертвы, которые передаются в сеть. Это может быть достигнуто путем принудительного удаления правильного содержимого таблицы MAC-адресов коммутатора и одноадресного поведения коммутатора. Это приводит к передаче конфиденциальных данных в другие части сети и, в конечном итоге, к превращению коммутатора в концентратор и к тому, что значительное количество входящих кадров пересылается на все порты. Поэтому это также называется атакой переполнения таблицы MAC-адресов.

Злоумышленник также может использовать атаку с подменой ARP в качестве теневой атаки, чтобы позволить себе продолжать иметь доступ к личным данным после того, как сетевые коммутаторы извлекут себя из ранней атаки MAC-лавинной рассылки.

Чтобы быстро заполнить таблицу, злоумышленник заполняет коммутатор огромным количеством запросов, каждый из которых содержит поддельный MAC-адрес. Когда таблица MAC достигает выделенного лимита хранилища, она начинает удалять старые адреса новыми.

После удаления всех допустимых MAC-адресов коммутатор начинает широковещательную рассылку всех пакетов на каждый порт коммутатора и берет на себя роль сетевого концентратора. Теперь, когда два допустимых пользователя пытаются связаться, их данные перенаправляются на все доступные порты, что приводит к атаке лавинной рассылки MAC-таблиц.

Все законные пользователи теперь смогут делать запись, пока это не будет выполнено. В этих ситуациях злоумышленники делают их частью сети и отправляют вредоносные пакеты данных на компьютер пользователя.

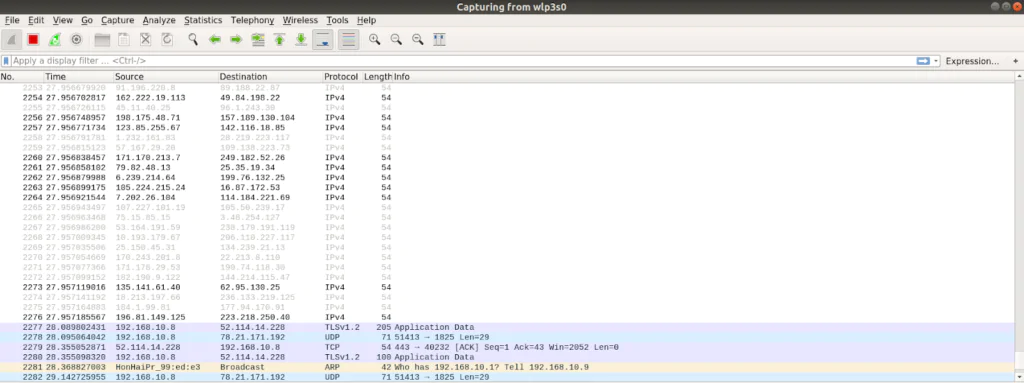

В результате злоумышленник сможет перехватить весь входящий и исходящий трафик, проходящий через систему пользователя, и сможет прослушивать содержащиеся в нем конфиденциальные данные. На следующем снимке инструмента сниффинга Wireshark показано, как таблица MAC-адресов заполняется поддельными MAC-адресами.

Мы всегда должны принимать меры предосторожности для защиты наших систем. К счастью, у нас есть инструменты и функции, чтобы остановить проникновение злоумышленников в систему и отреагировать на атаки, которые подвергают нашу систему риску. Остановить атаку MAC-лавинной атаки можно с помощью защиты порта.

Мы можем добиться этого, включив эту функцию в безопасности порта с помощью команды switchport port-security.

Укажите максимальное количество адресов, разрешенных на интерфейсе, с помощью команды значения «switchport port-security maximum», как показано ниже:

switch port-security maximum 5

Определив MAC-адреса всех известных устройств:

switch port-security maximum 2

Указывая, что следует делать в случае нарушения любого из вышеуказанных условий. Когда происходит нарушение безопасности порта коммутатора, коммутаторы Cisco могут быть настроены на реагирование одним из трех способов; Защитить, ограничить, выключить.

Режим защиты — это режим нарушения безопасности с наименьшей степенью защиты. Пакеты с неопознанными исходными адресами отбрасываются, если количество защищенных MAC-адресов превышает лимит порта. Этого можно избежать, если увеличить количество указанных максимальных адресов, которые могут быть сохранены в порту, или уменьшить количество защищенных MAC-адресов. В этом случае не может быть обнаружено никаких доказательств утечки данных.

Но в ограниченном режиме сообщается об утечке данных, когда нарушение безопасности порта происходит в режиме нарушения безопасности по умолчанию, интерфейс отключается из-за ошибки и гаснет светодиод порта. Счетчик нарушений увеличивается.

Команду режима выключения можно использовать для вывода защищенного порта из состояния отключения из-за ошибки. Его можно включить с помощью команды, указанной ниже:

switch port-security violation shutdown

Для той же цели могут использоваться команды режима настройки интерфейса выключения, а также отключение. Эти режимы можно включить с помощью команд, приведенных ниже:

switch port-security violation protect switch port-security violation restrict

Эти атаки также можно предотвратить путем аутентификации MAC-адресов на сервере AAA, известном как сервер аутентификации, авторизации и учета. И отключив порты, которые используются нечасто.

Эффекты атаки MAC-лавинной рассылки могут различаться в зависимости от того, как она реализована. Это может привести к утечке личной и конфиденциальной информации пользователя, которая может быть использована в злонамеренных целях, поэтому ее предотвращение необходимо. Атаку MAC-лавинной рассылки можно предотвратить многими методами, включая аутентификацию обнаруженных MAC-адресов на сервере «AAA» и т. д.

Заполните форму и наш менеджер перезвонит Вам в самое ближайшее время!

Спасибо! Ваша заявка принята

Спасибо! Ваша заявка принята