Вредоносная программа Cellik для Android создает вредоносные версии приложений из Google Play

На подпольных киберпреступных форумах рекламируется новая вредоносная программа для Android под названием Cellik, которая представляет собой услугу (MaaS) и предлагает широкий набор возможностей, в том числе возможность встраивания в любое приложение, доступное в Google Play.

В частности, злоумышленники могут выбирать приложения из официального магазина приложений Android и создавать троянизированные версии, которые выглядят надёжными и сохраняют интерфейс и функциональность настоящего приложения.

Благодаря ожидаемым возможностям заражения Cellik может оставаться незамеченным в течение длительного времени. Кроме того, продавец утверждает, что такой способ распространения вредоносного ПО может помочь обойти Play Protect, хотя это не подтверждено.

Компания iVerify, специализирующаяся на мобильной безопасности, обнаружила Cellik на подпольных форумах, где он предлагался за 150 долларов в месяц или 900 долларов за пожизненный доступ.

Возможности Cellik

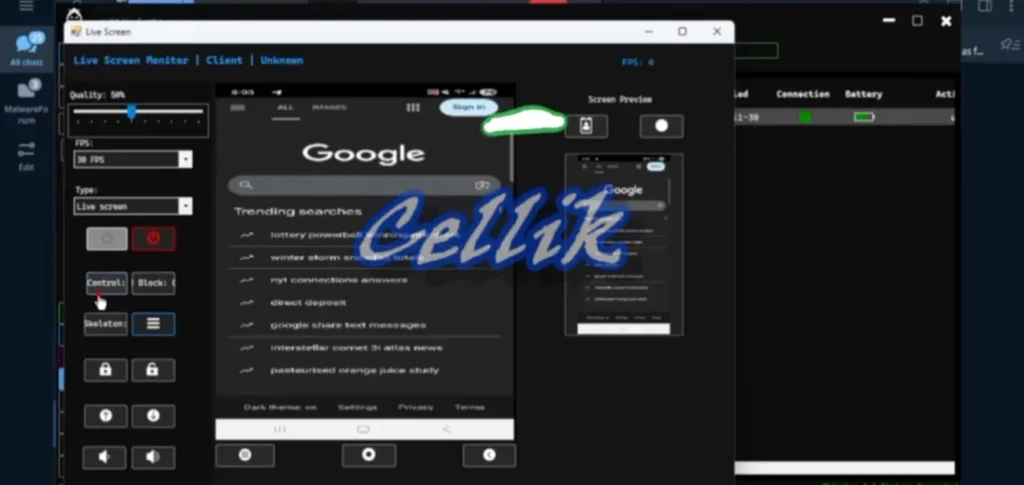

Cellik — это полноценное вредоносное ПО для Android, которое может захватывать и транслировать изображение с экрана жертвы в режиме реального времени, перехватывать уведомления приложений, просматривать файловую систему, извлекать файлы, удалять данные и связываться с командным сервером по зашифрованному каналу.

Вредоносное ПО также имеет скрытый режим браузера, который злоумышленники могут использовать для доступа к веб-сайтам с заражённого устройства, используя сохранённые файлы cookie жертвы.

Система внедрения в приложения позволяет злоумышленникам накладывать поддельные экраны входа или внедрять вредоносный код в любое приложение, чтобы украсть учётные данные жертвы.

Перечисленные возможности также включают в себя возможность внедрения вредоносного кода в установленные приложения, что ещё больше затрудняет выявление заражения, поскольку приложения, которым долгое время доверяли, внезапно становятся опасными.

Однако изюминкой является интеграция Play Store в APK-конструктор Cellik, которая позволяет киберпреступникам просматривать магазин приложений, выбирать нужные и создавать их вредоносные версии.

«Продавец утверждает, что Cellik может обходить функции безопасности Google Play, помещая свою полезную нагрузку в доверенные приложения, что, по сути, отключает обнаружение Play Protect», — поясняет iVerify.

«Хотя Google Play Protect обычно помечает неизвестные или вредоносные приложения, трояны, скрытые в популярных пакетах приложений, могут ускользнуть от автоматической проверки или сканирования на уровне устройства».

Чтобы обезопасить себя, пользователям Android следует избегать загрузки APK-файлов с сомнительных сайтов, если только они не доверяют издателю. Убедитесь, что на устройстве включена функция Play Protect, проверьте разрешения приложений и отслеживайте необычную активность.

Редактор: AndreyEx

Важно: Данная статья носит информационный характер. Автор не несёт ответственности за возможные сбои или ошибки, возникшие при использовании описанного программного обеспечения.