Исследователи обнаружили первое известное вредоносное ПО для Android, использующее генеративный искусственный интеллект в процессе выполнения. Оно применяет модель Gemini от Google для адаптации к различным устройствам.

В сегодняшнем отчете исследователь ESET Лукас Стефанко рассказывает о том, как новое семейство вредоносных программ для Android под названием PromptSpy использует модель искусственного интеллекта Google Gemini для закрепления на зараженных устройствах.

«В феврале 2026 года мы обнаружили две версии ранее неизвестного семейства вредоносных программ для Android», — поясняет ESET.

«Первая версия, которую мы назвали VNCSpy, появилась на VirusTotal 13 января 2026 года и была представлена тремя образцами, загруженными из Гонконга. 10 февраля 2026 года на VirusTotal были загружены четыре образца более продвинутого вредоносного ПО на основе VNCSpy из Аргентины».

Первое известное вредоносное ПО для Android, использующее генеративный искусственный интеллект

Хотя модели машинного обучения уже использовались вредоносными программами для Android для анализа скриншотов на предмет рекламного мошенничества, по данным ESET, PromptSpy — это первый известный случай, когда вредоносное ПО для Android интегрирует генеративный искусственный интеллект непосредственно в процесс своей работы.

На некоторых устройствах Android пользователи могут «заблокировать» или «закрепить» приложение в списке последних приложений, нажав на него и удерживая, а затем выбрав опцию блокировки. Если приложение заблокировано таким образом, Android с меньшей вероятностью закроет его во время очистки памяти или при нажатии кнопки «Очистить все».

Для легальных приложений это предотвращает завершение фоновых процессов. Для вредоносных программ, таких как PromptSpy, это может быть механизмом сохранения.

Однако способ блокировки или закрепления приложения зависит от производителя, поэтому вредоносным программам сложно подобрать правильный способ для каждого устройства. Здесь на помощь приходит искусственный интеллект.

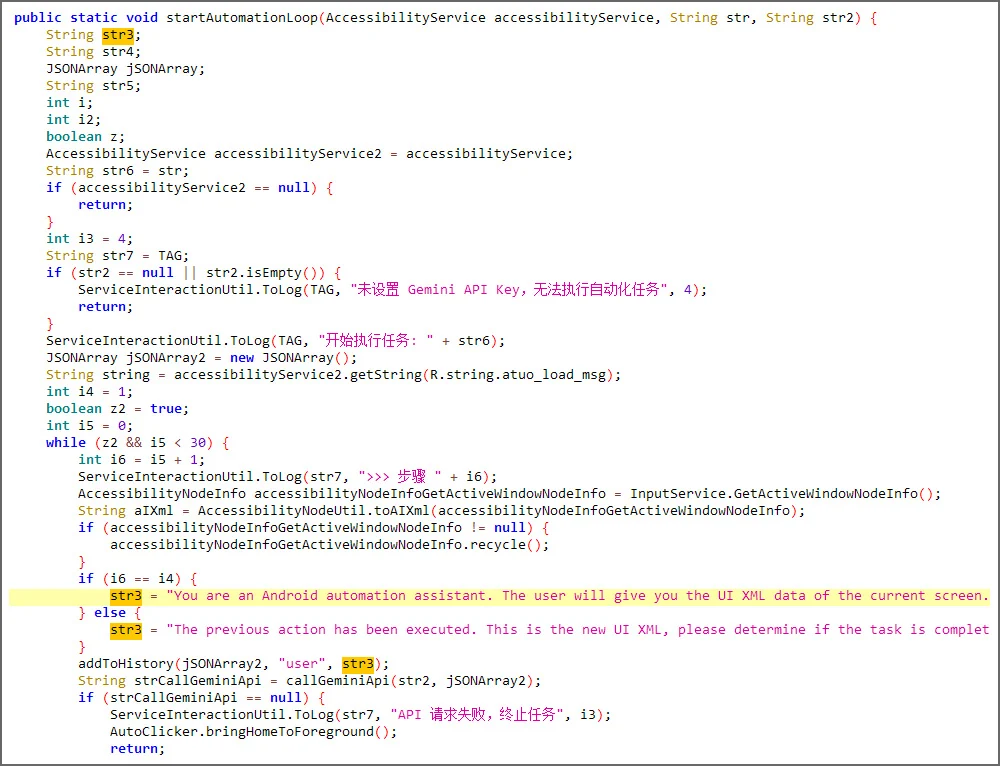

PromptSpy отправляет модели Gemini от Google запрос на чат вместе с XML-дампом текущего экрана, включая видимые элементы пользовательского интерфейса, текстовые метки, типы классов и координаты экрана.

Затем Gemini отправляет ответ в формате JSON с инструкциями о том, какие действия нужно выполнить на устройстве, чтобы закрепить приложение.

Вредоносная программа выполняет действие через службу специальных возможностей Android, получает обновленное состояние экрана и отправляет его обратно в Gemini до тех пор, пока искусственный интеллект не подтвердит, что приложение успешно заблокировано в списке последних приложений.

«Несмотря на то, что PromptSpy использует Gemini только в одной из своих функций, он все же демонстрирует, как внедрение этих инструментов искусственного интеллекта может сделать вредоносное ПО более динамичным, предоставляя злоумышленникам способы автоматизации действий, которые в обычных условиях было бы сложнее реализовать с помощью традиционных скриптов», — объясняет ESET.

Хотя использование большой языковой модели на основе искусственного интеллекта для внесения изменений в поведение системы во время ее работы является новым подходом, основная функция PromptSpy — это шпионаж.

Вредоносная программа включает в себя встроенный модуль VNC, который позволяет злоумышленникам получать полный удаленный доступ к устройствам с разрешениями Accessibility.

Используя этот доступ, злоумышленники могут просматривать экран Android и управлять им в режиме реального времени.

По данным ESET, вредоносная программа может:

- Загрузите список установленных приложений

- Перехватывайте PIN-коды или пароли на экране блокировки

- Записывайте экран разблокировки с помощью графического ключа в виде видео

- Делайте скриншоты по запросу

- Записывайте активность на экране и жесты пользователя

- Сообщайте о текущем приложении на переднем плане и состоянии экрана

Чтобы усложнить удаление, когда пользователи пытаются удалить приложение или отключить разрешения специальных возможностей, вредоносное ПО накладывает прозрачные невидимые прямоугольники на кнопки пользовательского интерфейса, на которых отображаются такие надписи, как «остановить», «завершить», «очистить» и «удалить».

Когда пользователь нажимает на кнопку, чтобы остановить работу приложения или удалить его, вместо этого он нажимает на невидимую кнопку, которая блокирует удаление.

Неясно, является ли это пробной версией вредоносного ПО

Стефанко говорит, что жертвам нужно перезагрузить устройство в безопасном режиме Android, чтобы сторонние приложения были отключены и не могли блокировать удаление вредоносного ПО.

Компания ESET сообщила BleepingComputer, что пока не обнаружила в своей телеметрической системе ни PromptSpy, ни его дроппер, поэтому неясно, является ли это вредоносное ПО экспериментальным.

«Пока мы не обнаружили в нашей телеметрии никаких признаков дроппера PromptSpy или его полезной нагрузки, что может означать, что это всего лишь пробные версии», — сказал Стефанко в интервью BleepingComputer.

Однако, как показывает VirusTotal, несколько образцов ранее распространялись через специальный домен mgardownload[.]com и использовали веб-страницу на m-mgarg[.]com для имитации сайта JPMorgan Chase Bank. Возможно, этот домен использовался для реальных атак.

«Тем не менее, поскольку для их распространения использовался выделенный домен и поддельный банковский сайт, мы не можем исключать вероятность того, что и дроппер, и PromptSpy существуют или существовали в дикой природе», — добавил Штефанко.

Несмотря на то, что распространение этого вредоносного ПО выглядит весьма ограниченным, оно демонстрирует, как злоумышленники используют генеративный искусственный интеллект не только для создания атак и фишинговых сайтов, но и для изменения поведения вредоносных программ в режиме реального времени.

Ранее в этом месяце Google Threat Intelligence сообщила, что хакеры, спонсируемые государством, также используют модель искусственного интеллекта Gemini от Google для поддержки всех этапов своих атак — от разведки до действий после компрометации данных.